-

概要

通过对国外一系列“著名”的木马活动进行跟踪调查,本报告从威胁情报的角度针对njRAT&H-worm进行分析。

njRAT 使用微软 .NET 框架开发,因其广泛流传的在线支持和教程,成为了最成功的网络犯罪工具之一。H-worm 借鉴了njR A T 的开源代码,服务端为使用 VBS 脚本编写,适用于Windows全系操作系统并且使用了比较先进的 User-Agent 传递数据的方式,具有开启U盘感染的功能。

H-worm是一个VBS 脚本编写的病毒,使用了比较先进的User-Agent传递数据的方式,为网络罪犯提供了类似njRAT的控制方式 。

-

关键点

- 根据长期跟踪,发现njRAT&H-worm主要流行于中东地区,有证据表明极端组织ISIS也曾使用njRAT作为重要的网络武器 ;

- H-worm 曾被用于攻击国外能源机构 ;

- njRAT主要通过被感染的游戏、破解软件和注册机感染目标设备 ;

- H-worm主要通过携带病毒的电子邮件附件和恶意链接传播扩散 ;

- 主要威胁针对所有版本windows操作系统包括目前的win10操作系统 ,并且网络中流传znjRAT&H-worm对大部分反病毒软件免杀的在线支持和教程 ;

- 建议采取以下措施来预防和发现njRAT&H-worm的入侵:

o 依据本报告威胁指示器列表(IOCs)在网络安全设备中添加相应检测和防护策略 ;

o 加强邮件服务器对邮件附件和正文中链接的检测能力 ;

o 避免从非信任渠道下载游戏 、破解软件和注册机等程序 ;

o 避免打开不受信任来源的电子邮件,尤其是带有附件和外部 链接内容的邮件。

-

战略威胁情报

njRAT&H-worm在2013年第一次出现 ,主要盛行于中东地区,在世界其他国家和地区也有广泛传播。

njRAT 程序完美支持阿拉伯字符 ,有证据表明极端组织 ISIS 使用njRAT作为重要的网络武器。njRAT使用微软的 .NET框架开发 , 并像其他许多木马一样为远程攻击者提供了对被感 染系统的完全控制功能。我们已经看到攻击者利用被污染的流 行游戏、破解软件及注册机来 进行污染 传播。njRAT木马因其广泛流传的在线支持和教程,已成为最成功的网络犯罪工具之一。与此同时,目前网络中也有较多.NET 混淆工具流传,使病毒检测相对困难,妨碍了安全研究人员的分析。

早在2013年H-worm就被发现用于对国外能源机构的攻击。H-worm是一个VBS脚本编写的病毒,使用了比较先进的User-Agent传递数据的方式。其作者Houdini使用了njRAT作者njq8的一部分开源代码 ,国外分析机构也常将H-worm作为njRAT的主要变种。

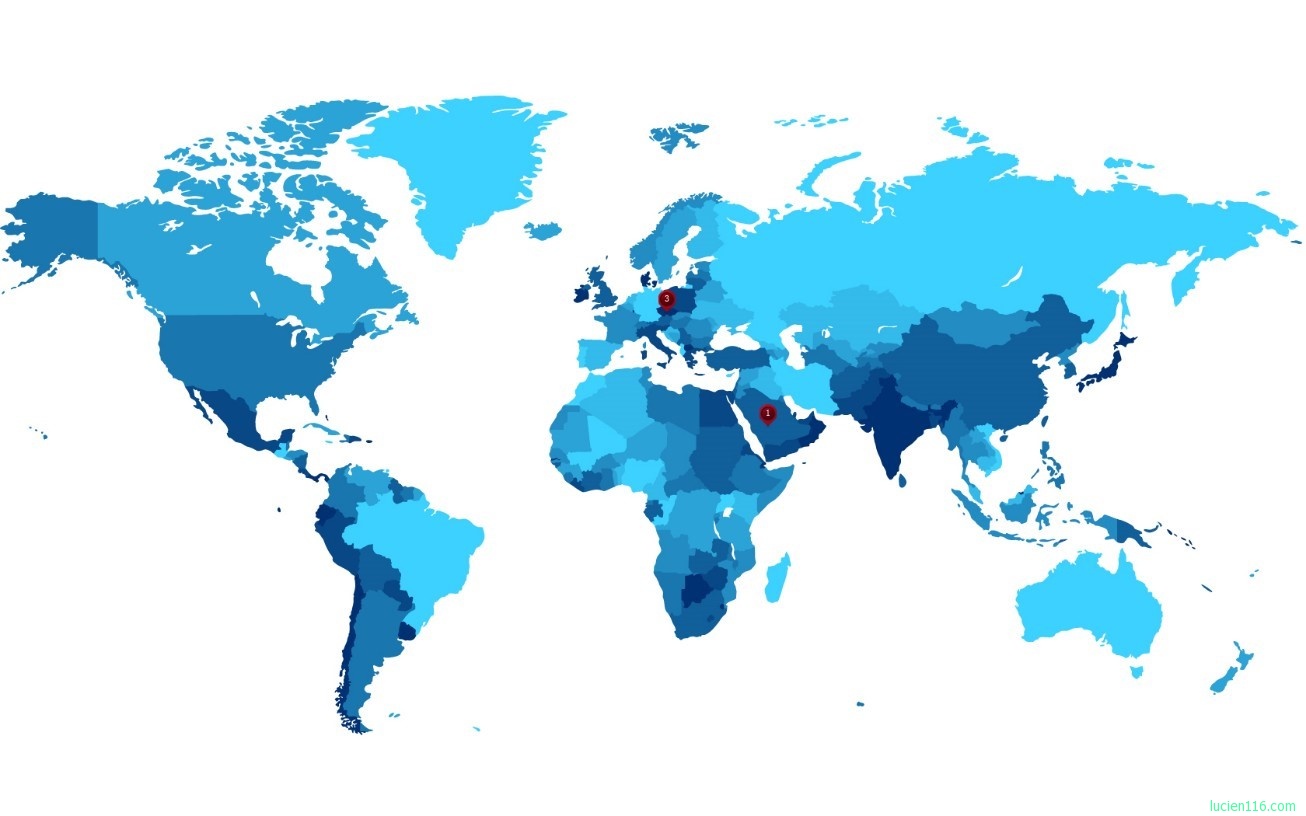

根据最近一周的跟踪分析,发现沙特阿拉伯和捷克njRAT感染尤为集中。

图1:njRAT感染分布图

表1: njRAT感染IP(部分)

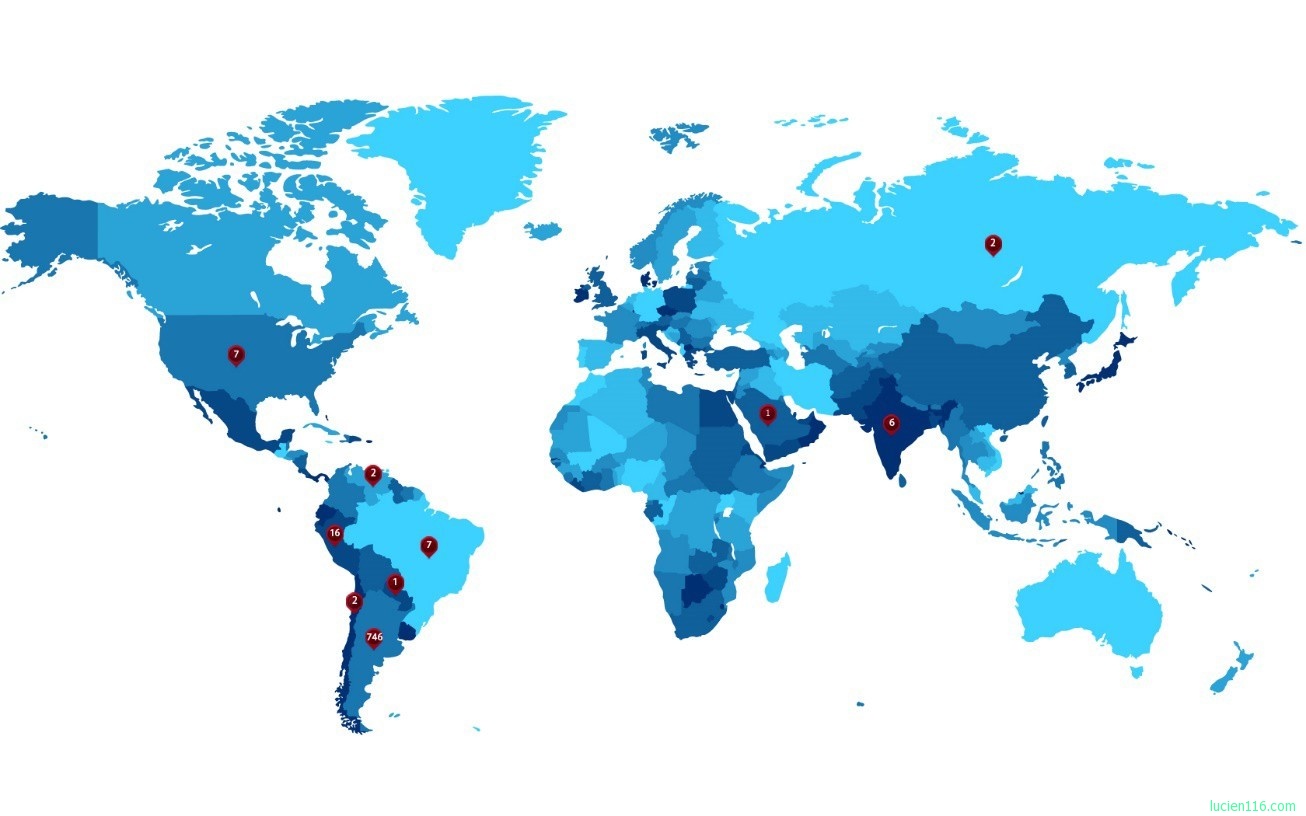

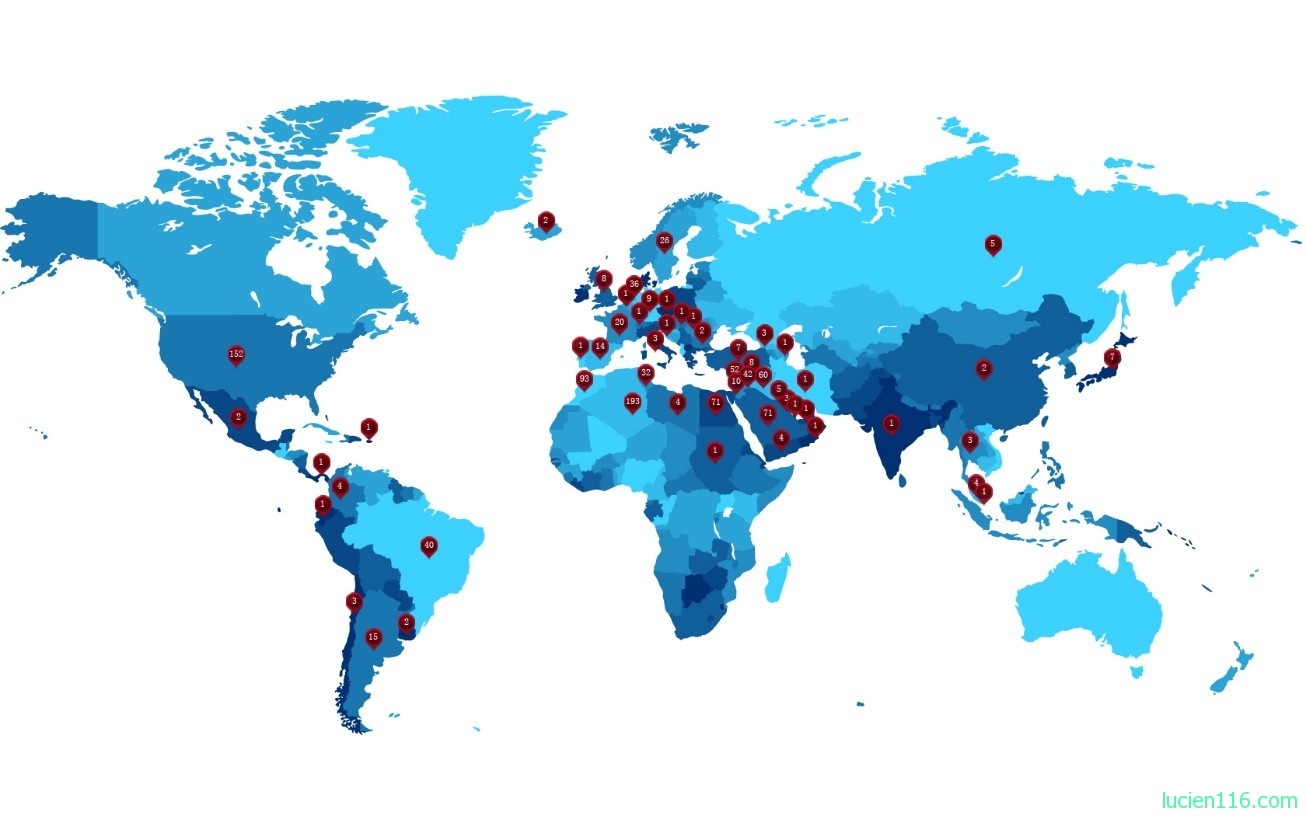

H-worm病毒仍在全球范围内大量活跃,根据跟踪分析,发现感染对象包括美国、俄罗斯、沙特阿拉伯、阿根廷、秘鲁、巴西、智利、巴拉圭、委内瑞拉 、印度以及中国。

图2: H-worm国外感染分布图

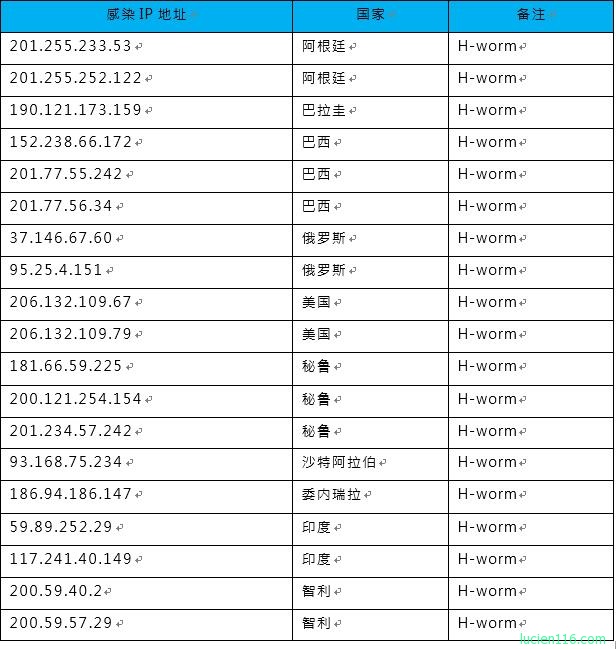

表2: H-worm国外感染IP(部分)

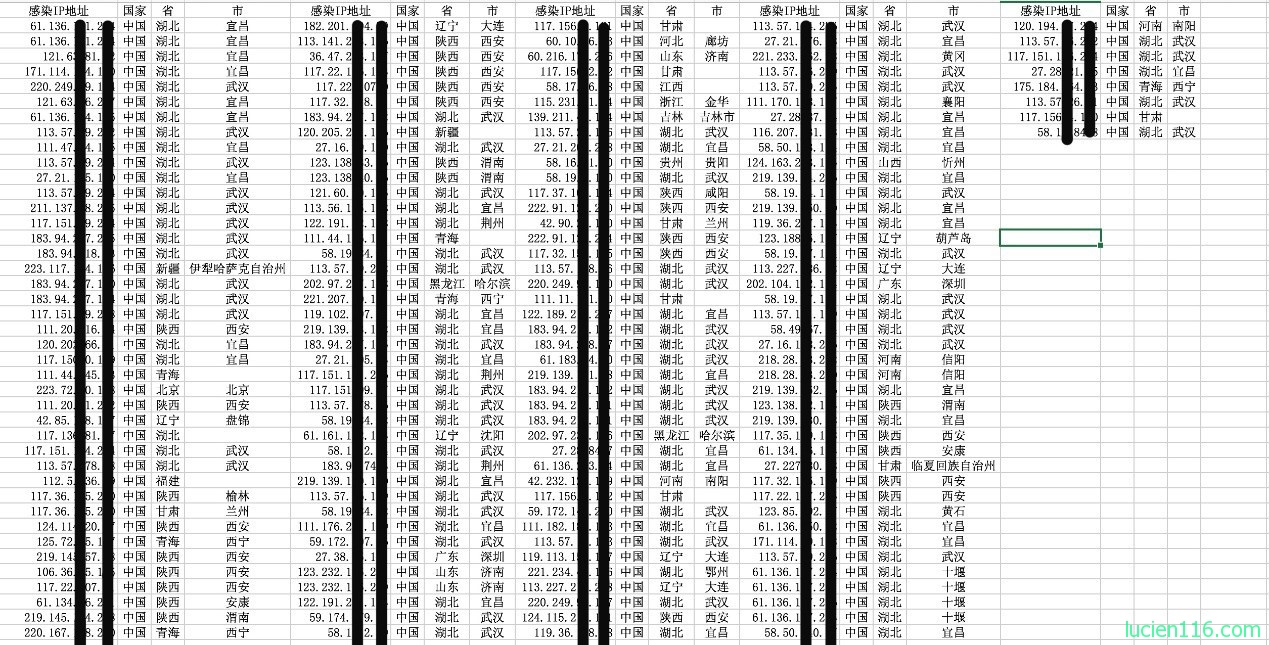

重点对国内H-worm感染主机进行检测,发现涉及18个省市共发现200多个感染主机 。

图3: H-worm 国内感染分布图

图4: H-worm 国内感染主机列表

对从2013年开始至今的H-worm病毒主控端(C&C)进行分析统计,共发现一千余个分布于全球58个国家和地区的主控端服务器,为上文中的说法提供了有力的支撑。

图5: H-worm历史主控端(C & C)分布图

部分活跃的H-worm主控端详情如下表:

表3:H-worm 活跃主控端详情(部分)

-

战术威胁情报

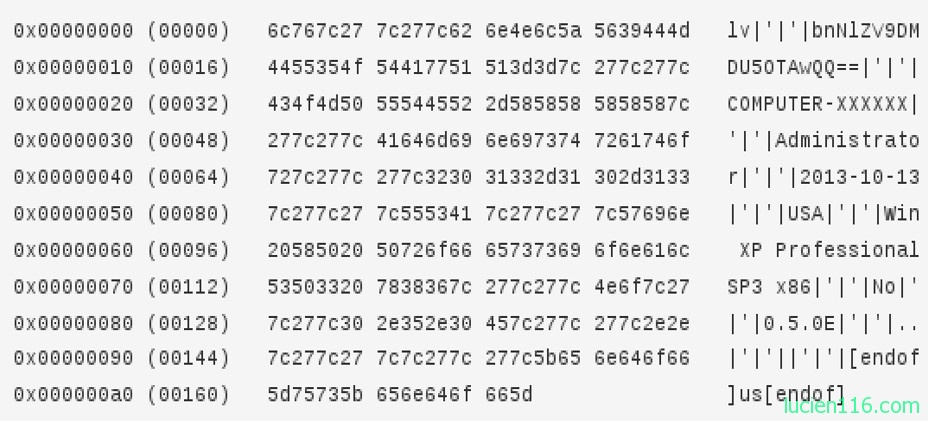

njRAT利用动态DNS 的作为控制服务器( C&C ),使用自定义的TCP协议进行通信 ,并且其通信端口可配置。通过对被感染终端的网络通信分析,发现可根据“ LV |” 加上结尾的“ [endof]” 一组字符来作出感染njRAT的快速判断。

图6: njRAT通信数据包

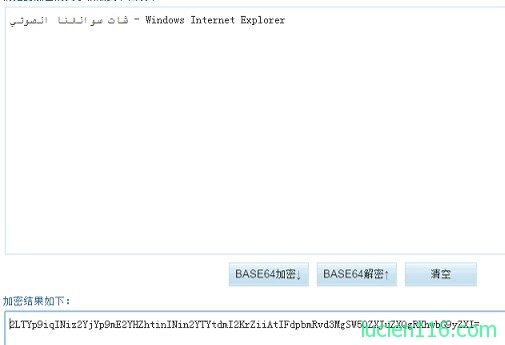

从上图可以看到njRAT的网络数据特征,可以发现带有base64编码的字符串。解密后得到下图的阿拉伯语句。

图 7: BASE64 编码解密

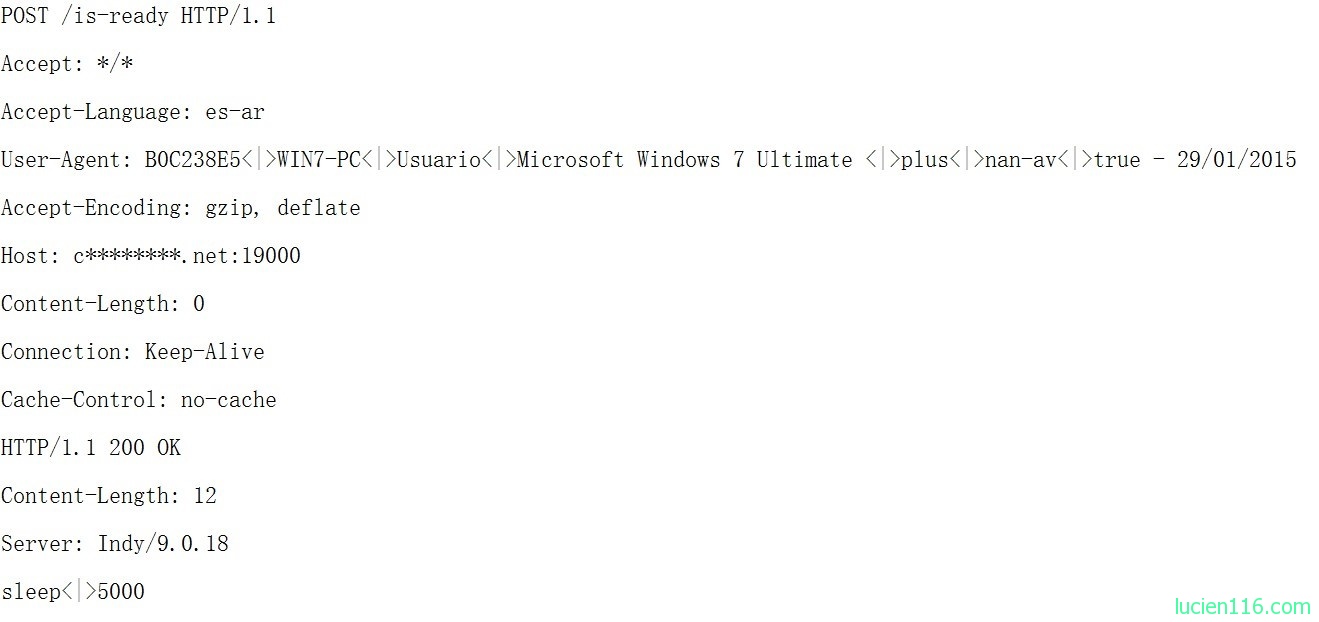

H-worm是一个VBS 脚本编写的病毒,使用了比较先进的User-Agent传递数据的方式 ,为网络罪犯提供了类似njRAT的控件。其有效载荷仅仅是一个VBS文件,并且通过http协议的POST请求与主控端通信。通过对被感染终端POST数据包的分析, 发现可以通过检测http协议POST请求中是否包含“/is-ready”字符串来快速感知网络中感染H-worm病毒终端的情况。

图8: H-worm 通信协议分析

-

结论

尽管微软公司从2014年6月开始试图切断njRAT&H-worm的主控 端( C&C )通道,但是至今njRAT木马的变种H-worm 病毒仍然处于活跃状态中 。我们继续看到恶意程序使用者利用各种动态 DNS服务方式与它的主控端( C&C )服务器通信, njRAT&H-worm仍然是如今环境下最流行和普遍的远程控制木马程序之一。

-

威胁指标

表4中的威胁指标可被用于检测njRAT&H-worm相关的活动。IP地址和域名可能包含恶意内容,因此在浏览器中打开它们之前请考虑可能存在的风险。